VALLADOLID

Un candado electrónico para tu DNI

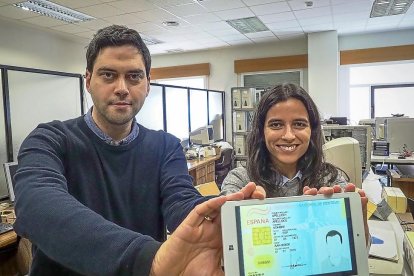

Un investigador de la UVA propone introducir un temporizador para que el ciberatacante no pueda acceder a la contraseña inicial.

-PHOTOGENIC / MIGUEL ÁNGEL SANTOS

Corría el año 1824 cuando se emitieron los primeros patrones con diversa información –edad, sexo, estado, profesión y naturaleza del vecindario–, sin embargo, hubo que esperar hasta 1951 para que el Documento Nacional de Identidad, más conocido como DNI, apareciera en escena. Sólo era obligatorio para aquellas personas que quedaran en libertad vigilada después de salir de prisión; para los hombres que por su oficio cambiaran de domicilio y para los varones residentes en ciudades de más de 100.000 habitantes. El número 1 fue para el general Francisco Franco, el 2 para su mujer, Carmen Polo, y el 3 para su hija, Carmen Franco. La Casa Real se identificó a partir de 1961.

Mucho tiempo ha pasado desde entonces y muchas vueltas ha dado este documento. Su color, forma y tamaño ya no son lo que eran. ¿Quién no recuerda esa tarjeta con la huella dactilar, el grupo sanguíneo y la profesión? ¡Cómo ha cambiado! ¿Verdad?

Con la llegada de las nuevas tecnologías, ha pasado de ser un plástico con la información básica de un ciudadano español a convertirse en un pasaporte electrónico. Además, gracias a su conexión con los smartphones a través de una antena de radiofrecuencia y vía NFC (siglas en inglés de Near Field Comunication), dinamiza su relación entre los dos aparatos y permite a los usuarios ahorrar tiempo y esfuerzo. Por ejemplo, facilita tareas cotidianas como el pago de tasas, la consulta de los puntos del carné de conducir, la inscripción en diversas convocatorias de oposiciones y el control en los aeropuertos. Y lo hace posible gracias a su firma digital, que tiene validez legal y permite su uso en el ámbito privado. Pero no todo van a ser ventajas, también aparecen más funcionalidades y más oportunidades para los ciberatacantes. Ahora la cuestión es poner rejas a la seguridad en internet.

Investigadores del Centro Universitario de la Defensa y de la Universidad de Valladolid han evaluado el DNI 3.0 y han descubierto que existen rendijas por las que colarse para robar información confidencial que sirve para suplantar la identidad.

El uso de estos datos por parte de los delincuentes es muy común, sólo hace falta navegar por la red para descubrir casos de personas a las que las mafias han robado su identidad para solicitar créditos millonarios. Aunque pueda parecer una cuestión complicada, lo es, aún así podría erradicarse.

Este equipo multidisciplinar propone una solución «sencilla» que se basa en instalar un temporizador que se activa tras dos o tres intentos de conexión fallidos forzando una espera de décimas de segundo para que el hacker no pueda apoderarse de la contraseña que se introduce en la conexión inicial. En este sentido, Juan Carlos García-Escartín, investigador del grupo de Fotónica, Información Cuántica y Radiación y Dispersión de las Ondas de la UVA, explica que a través de «un ataque bruto» se podría conseguir el pin en «17 días». El método sería probar todas las contraseñas posibles en tres campos: fecha de nacimiento, fecha de validez y número de serie. «Es un ataque raro que se solucionaría con la introducción de un retardo de milisegundos que convertiría los días en años, con lo cual pasaría a ser inviable», expresa.

Al respecto, el investigador manifiesta que el proceso se podría acortar, si el pirata conociera por adelantado algunos de los campos como, por ejemplo, la fecha de nacimiento, la caducidad o el número de serie. Este último hasta el momento se pensaba que era «más aleatorio», y aunque todavía no está comprobado, se cree que es «secuencial». También si una persona vigila la puerta de una comisaría puede averiguar la fecha de validez. Los periodos están muy definidos: hasta los cinco años se renueva cada dos; de los cinco a los 30 cada cinco; de los 30 hasta los 70 cada 10 y a partir de los 70 es permanente.

Tras publicar el estudio en la publicación IET Information Security, se pusieron en contacto con empleados de la Fábrica Nacional de Moneda y Timbre, que son los encargados del software del Documento Nacional de Identidad, para introducir esa «pequeña modificación». Su contestación fue «que la considerarían para futuras revisiones».

Este grupo de la Universidad de Valladolid trabaja también en números aleatorios, si bien asegura que parecen «bastante robustos». Comprobaron cómo son las secuencias aleatorias, que son el protocolo interno que se usa para que nadie pueda comunicarse con el DNI mediante unas pregrabadas. «Se trata de números aleatorios para asegurar que la comunicación es secreta», apostilla García-Escartín.

La idea del estudio surgió porque el otro investigador participante, Ricardo Rodríguez, del Centro Universitario de la Defensa, trabaja en seguridad de interfaces inalámbricos, de tarjetas de crédito...

Entonces, cuenta que empezaron a hacer pruebas y se interesaron por el DNI 3.0, un documento que ya no necesita un lector de tarjetas para conocer la información que se encuentra dentro del chip, ya que su funcionamiento se basa en la creación de un campo electromagnético en el que, mediante inducción, se genera un intercambio de datos entre dispositivos.

Su objetivo fue analizar una tecnología, ya utilizada desde hace algunos años en pasaportes electrónicos, y descubrir todos sus entresijos. Aunque los sistemas que han evaluado están bien implementados, nunca está de más conocer sus debilidades.

En esta línea, García-Escartín comenta que no son los únicos que trabajan en el campo. De hecho, un equipo de informáticos de la Universidad de la República Checa –puntero en investigación criptográfica– fue el encargado de alertar de la vulnerabilidad del certificado digital de los DNI electrónicos que fueron expedidos desde abril de 2015.

El fallo de seguridad obligó a la Policía Nacional a desactivar la función de estos documentos para garantizar la confidencialidad en la utilización de la autenticación y firma electrónica en España. Los documentos afectados tenían el número de soporte posterior al ASG160.000, así que todos los ciudadanos con esa marca tuvieron que acudir a actualizarlos a las Oficinas de Documentación. Seguía siendo válido como método de identificación o como documento de viaje para los países de la Unión Europea, pero no era posible autorizar o firmar documentos de forma telemática.

¿Cuál era el problema? La vulnerabilidad permitía a un ciberatacante adivinar o inferir las llaves privadas de un usuario analizando las llaves públicas, lo que se conoce como ataque ROCA. O, en otras palabras, se podía colar en todos los servicios del portal, como son los datos para pedir una beca, consultar la información fiscal o conocer si la persona tiene una discapacidad. Información que se puede utilizar de forma fraudulenta y ocasionar un «grave» perjuicio a su dueño. Es verdad que no tuvo un alcance muy grande porque «no es frecuente» que la sociedad utilice el certificado electrónico.

Hay que tener en cuenta que la administración electrónica funciona de forma universal. Por ello, el tándem formado por Ricardo Rodríguez y Juan Carlos García-Escartín va a continuar trabajando en este campo y seguir desvelando rendijas para esquivar a los piratas informáticos.